- 首页 > 安全 > 工具软件 > 列表

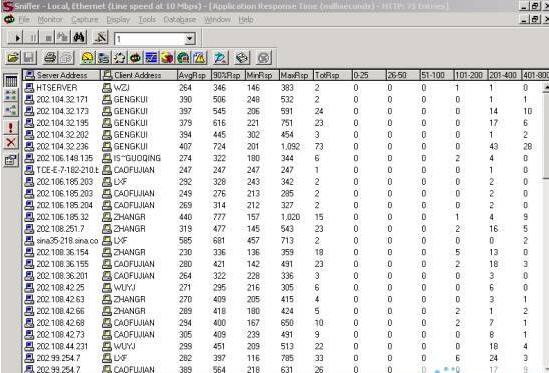

- 我们来揭秘一下黑客常用的监听工具有哪些?Snoop可以截获网络上传输的数据包,Sniffit是由Lawrence Berkeley实验室开发的,运行于Solaris、SGI和Linux等平台 的一种免费网络监听软件 2017-11-21

- .htpasswd生成:http://www.htaccesstools.com/htpasswd-generator/2、.htpasswd后缀名在Windows很难创建,可以下载示例: http://www. 2013-12-22

- 在前面的文章中,我们学会了如何使用OpenVAS插件来进行网络脆弱性评估。在这种延续中,我们将看到如何使用WMAP插件来执行Web应用程序漏洞评估。WMAP最初是从一个名为SQLMap的工具创建了一个功能丰富的Web漏洞扫描程 2013-12-22

- 如果您之前使用过或者了解BackTrack系列Linux的话,那么我只需要简单的说,Kali是BackTrack的升级换代产品,从Kali开始,BackTrack将成为历史。 如果您没接触过BackTrack也没关系,我们从头开始了解Kali Linux。 按 2013-12-21

- 在1.1节,我们大致了解了Kali Linux的内置工具集,本节主要介绍虚拟机下的系统安装。1.2 环境安装及初始化目录(?)[-]环境安装及初始化下载映像安装虚拟机安装Kali Linux安装中文输入法安装VirtualBox增强工具配置 2013-12-21

- 凡事预则立,不预则废,做任何事情都要有一个预先的计划。渗透测试作为测试学科的一个分支,早已形成了完整的方法论。在正式开始本书的实践教学章节之前,我也想谈一谈使用Kali Linux的基本方法。这里讨论方法论的 2013-12-21

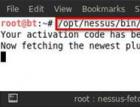

- 本节作为第一章的最后一节,给大家展示一个渗透测试的简单示例。该示例操作简单,环境真实,主要是为了给您一个整体上的感知,同时提升学习渗透测试的兴趣。渗透测试的每一步并没有记录完整的细节信息。 首先,我选 2013-12-21

- 今天才在某个论坛上看到这个网站:http://websth.com/, 深感所知甚晚啊,自己一直想做的web指纹识别,已经有童鞋做成chrome插件发布了,并且功能还算比较强大,不过准确性确实有待提高。于是我下载了其源码并开始 2013-12-20

- #!/usr/bin/env python#encoding = utf-8import urllib,httplibfrom urllib2 import Request, urlopen, URLErrorimport Queue,sys,timeimport reimport socketimport sysfrom urlparse import urlparseclass Scan 2013-12-20

- sqlmap是一个自动化的SQL注入工具,其主要功能是扫描,发现并利用给定的URL的SQL注入漏洞,目前支持的数据库是MS- SQL,,MYSQL,ORACLE和POSTGRESQL。SQLMAP采用四种独特的SQL注入技术,分别是盲推理SQL注入,UNION查 2013-12-17

- Metasploit框架是Metasploit项目中最著名的创作,是一个软件开发、测试和利用漏洞的平台。它可以用来创建安全测试工具开发的模块,也可利用模块作为一个渗透测试系统。最初是由HD Moore在2003年创建作为一种便携式 2013-12-17

- 在这篇文章中,我们将看到如何使用Metasploit的内置插件来执行网络和Web应用程序的脆弱性评估。首先,我们将启动OpenVAS和msfconsole之前,你必须在你 2013-12-17

- sqlmap是一个自动化的SQL注入工具,其主要功能是扫描,发现并利用给定的URL的SQL注入漏洞,目前支持的数据库是MS-SQL,,MYSQL,ORACLE和POSTGRESQL。SQLMAP采用四种独特的SQL注入技术,分别是盲推理SQL注入,UNION查 2013-12-13

- Java有很多开源的项目,用java求连接FTP、数据库、SVN之类的其实都很方便。既然可以很easy的求连接,那么是不是可以简单的改下弄给爆破呢?于是默默的新建了一个名叫 @z7y 的项目......本文只提供方法 2013-12-13

- 1. 有多少真实的攻击被阻断(TP) 2. 有多少有效的请求允许通过(TN) 3. 有多少有效的流量被不恰当的阻断(FP) 4. 有多少攻击被允许通过(FN) 度量算法: tp/tp+fp(实际攻击阻断的请求百分比,误报率的反面正确率) tp/t 2013-12-13

- Cobalt Strike是armitage的商业版,最强大的功能是多了个beacon的payload。自己可以用美国的代理去官方网站http://www.advancedpentest.com上载一个21天的试用版。我下载的是windows版本cobaltstrike-trial.zip。 2013-12-09

- 首先在网上下载nbtscan,是个exe文件。我们要切换到nbtscan所在的目录才能运行它。 nbtscan的使用方法 简介:NBTSCAN是一个扫描WINDOWS网络NetBIOS信息的小工具,身材娇小,简单快速。但只能用于局域网,可以显示 2013-12-09

- 我已经做了许多教程,证明Metasploit的Meterpreter威力。在目标系统上的Meterpreter,你几乎所有的受害者的命令!因此,你已经问了我一个完整的meterpreter可用命令列表,因为似乎没有完整列表。所以在这里!破解系 2013-12-09

- 你也许已经听说了许多的中间人攻击,却不知道这样的攻击将是如何困难的。对对于那些你从未听说过的,它只是我们,黑客,把自己服务器与受害人之间发送和接收的所有通信。它应该是完全透明的客户端,服务器与它们连 2013-12-09

- 有无数种方法破解系统。如果我们想应用自己的系统,我们不应该忽视任何的可能性,我们需要搜索弱点保持警惕。在这次破解,我们将会看看滥用信任用户对软件更新,他们的系统上安装监听器/rootkit。利用 值得信 2013-12-09

粤公网安备 44060402001498号

粤公网安备 44060402001498号