代码审计:shopxp pinglun.asp文件SQL注入漏洞分析

分析了下 漏洞播报:ShopXp网店系统 v3.x 越权+SQL注射 这个漏洞,顺便发到博客来吧。

漏洞存在于/admin/pinglun.asp 文件

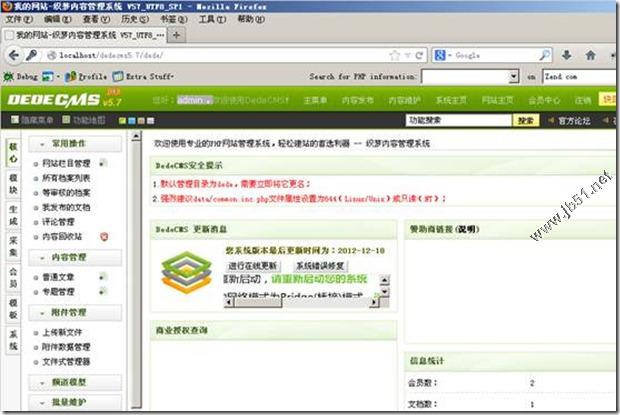

<!--#include file="xp.asp"--><html><head><title><%=webname%>--用户评论</title><meta http-equiv="Content-Type" content="text/html; charset=gb2312"><link href="../img_shopxp/css.css" rel="stylesheet" type="text/css"></head><body leftmargin="0" topmargin="5" marginwidth="0" bgcolor="#D9E6FF"><%dim shopxpptid,actionpinglunid=request.QueryString("id")action=request.QueryString("action")if action="save" thenset rs=server.CreateObject("adodb.recordset")rs.open "select * from shopxp_pinglun where pinglunid="&pinglunid,conn,1,3rs("huifu")=HTMLEncode2(trim(request("huifu")))rs("huifudate")=now()rs.updaters.closeset rs=nothing…………………/*省略*/…………………..<%set rs=server.CreateObject("adodb.recordset")rs.open "select * from shopxp_pinglun where pinglunid="&pinglunid,conn,1,3%>首先看到<!--#include file="xp.asp"--> 引用了xp.asp文件,

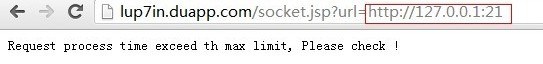

<!--#include file="database_name.asp" --><%dim conn,connstr,dbstartime=timer()db="../shopxp/"&dataname&"" '数据库on error resume next '尝试连数据库,一直到超时,但可以加强SQL注入过滤connstr = "Provider=Microsoft.Jet.OLEDB.4.0;Data Source=" & Server.MapPath(db)'connstr="DBQ="+server.mappath(""&db&"")+";DefaultDir=;DRIVER={Microsoft Access Driver (*.mdb)};"set conn=server.createobject("ADODB.CONNECTION")conn.open connstr%>这个文件的作用是获取数据库连接对象,继续回到/admin/pinglun.asp 文件,

pinglunid=request.QueryString("id")action=request.QueryString("action")

获取id的值赋给pinglunid,跟进pinglunid,走到

<%set rs=server.CreateObject("adodb.recordset")rs.open "select * from shopxp_pinglun where pinglunid="&pinglunid,conn,1,3%>可以看到没有过滤就被带入到数据库,接下来在下面打印出了查询结果,导致一个SQL漏洞注入产生。

>更多相关文章

- 11-15不看后悔!程序员防御XSS的无奈

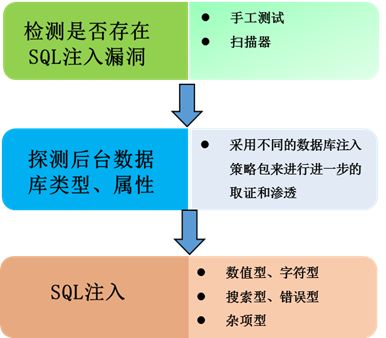

- 11-10揭秘Web黑客3种注入点判断方法

- 11-10黑客Web脚本注入攻击深度剖析

- 10-21全球无线网络面临黑客攻击风险 WiFi曝安全漏洞

- 02-24iPhone再爆安全漏洞 黑客1分钟可盗照片及加密信息

- 02-22互联网金融风险 警示网站漏洞或成“致命点”

首页推荐

佛山市东联科技有限公司一直秉承“一切以用户价值为依归

- 01-11全球最受赞誉公司揭晓:苹果连续九年第一

- 12-09罗伯特·莫里斯:让黑客真正变黑

- 12-09谁闯入了中国网络?揭秘美国绝密黑客小组TA

- 12-09警示:iOS6 惊现“闪退”BUG

- 04-29通用智能人“通通”亮相中关村论坛

- 04-29拼多多投入45亿补贴,助力上海“五五购物节

- 04-29通义千问再开源 推出最大尺寸1100亿参数模型

- 04-29【环球视线】比亚迪交付首列出海云轨

- 04-21中国产品数字护照体系加速建设

相关文章

24小时热门资讯

24小时回复排行

热门推荐

最新资讯

操作系统

黑客防御

粤公网安备 44060402001498号

粤公网安备 44060402001498号