移动办公一族小心!手机木马开始窃取企业数据

10月21日,遭到黑客攻击后,半个美国的网站出现了短暂瘫痪的状况。然而,来自网络的安全威胁还不仅仅这些,随着移动互联网的发展、智能手机的普及,移动端的威胁开始从针对个人扩展到针对企业。日前,360手机卫士对一种名为“DressCode”的恶意代码进行了解析,这种于Android端发现的高级攻击阶段木马能够实现内网穿透,目前传播量已达24万之多,危及几乎全部国家手机用户,严重影响企业内网安全。

“DressCode”穿透内网窃隐私数据Android木马迈向高阶段位

360烽火实验室研究发现有数千个样本感染了一种名为“DressCode”的恶意代码,其利用时下流行的SOCKS代理反弹技术能够突破内网防火墙限制,窃取内网数据。其实,在PC端这种通过代理穿透内网绕过防火墙的手段并不新鲜,然而此次以手机终端为跳板实现对企业内网的渗透尚属首次。

图1:“DressCode”攻击过程

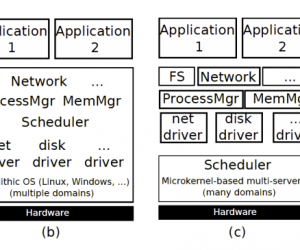

“DressCode”恶意程序的木马主要攻击过程分为三步:木马运行时主动连接到攻击者主机(SOCKS客户端),建立一个与攻击者对话的代理通道;作为SOCKS服务端的木马根据攻击者传来的目标内网服务器的IP地址和端口,连接目标应用服务器;木马在攻击者和应用服务器之间转发数据,进行通信。

图2:“DressCode”转发数据过程

当木马感染目标手机后,首先会连接C&C服务器,连接成功后,那么木马就与C&C服务器建立了一个对话通道,木马会读取C&C服务器传送过来的指令,当木马收到以“CREATE”开头的指令后,就会连接攻击者主机上的SOCKS客户端,攻击者与处于内网中的木马程序建立了信息传输的通道了。而后再获取CONNECT指令、BIND指令对FTP服务器进行攻击。如此一来,就能实现对内网文件服务器的数据窃取。

逾200国家用户受到威胁360安全专家提供安防建议

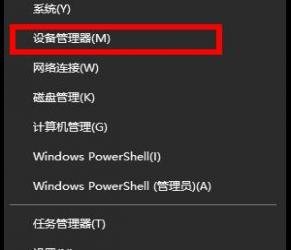

360烽火实验室公布数据显示,截至目前,“DressCode”恶意代码传播量已达24万之多,已有200余国家的手机用户感染了带有“DressCode”恶意代码的应用,几乎覆盖全球。360手机卫士安全专家表示,该恶意代码大多寄宿在时下流行的手机游戏中,其扩散能力很强,其中美国、俄罗斯、德国、发过等欧美发达国家属重灾区,而我国的形势也不容乐观,企业内网安全正在遭受前所未有的挑战。

图3:“DressCode”全球感染情况

对此,360手机卫士安全专家表示,“DressCode”恶意代码具备强穿透能力、地域分布亦十分广泛,已对内网安全构成潜在威胁。针对此类情况,建议企业应做好防范措施,首先严格限制不可信的智能终端设备接入公司内部网络,对要接入公司内网的终端设备进行身份认证,其次建议企业的智能终端设备不应与企业内部服务器处于同一个局域网段内。

同时,也建议手机用户提高安全意识,从正规的安卓应用商店下载手机应用,不安装来历不明的应用软件。可使用360手机卫士等手机安全管理类软件,可有效为用户识别山寨、木马应用,避免受到侵袭,定期查杀手机病毒也可防患于未然。

声明:东方联盟网站刊登/转载此文出于传递更多信息之目的,并不意味着赞同其观点或论证其描述。

- 01-092023年的四大网络风险以及如何应对

- 01-09操作系统/虚拟化安全知识域:攻击者模型

- 01-09操作系统/虚拟化安全知识域:操作系统及其设计在安全中的作用

- 01-092022年全球勒索赎金TOP 10

- 03-06俄乌冲突快讯:乌克兰网站被攻击数量超十倍

- 02-23开放式银行创新:开发人员与网络犯罪分子之间的竞赛

- 02-23数据泄露后信息会怎样?

- 02-23四个首创 冬奥网络安全“黑科技”面面观

- 01-11全球最受赞誉公司揭晓:苹果连续九年第一

- 12-09罗伯特·莫里斯:让黑客真正变黑

- 12-09谁闯入了中国网络?揭秘美国绝密黑客小组TA

- 12-09警示:iOS6 惊现“闪退”BUG

- 04-29通用智能人“通通”亮相中关村论坛

- 04-29拼多多投入45亿补贴,助力上海“五五购物节

- 04-29通义千问再开源 推出最大尺寸1100亿参数模型

- 04-29【环球视线】比亚迪交付首列出海云轨

- 04-21中国产品数字护照体系加速建设

粤公网安备 44060402001498号

粤公网安备 44060402001498号