如何保障Web服务器的黑客安全防御

一、保障Web服务器软件的安全

从某种程度上讲,部署第三方Web服务器产品的组织的命运掌握在软件供应商手中。然而,具有安全意识的组织仍然可以采取大量有用的措施保护自己,避开本章描述的各种软件漏洞。

1. 选择记录良好的软件

并非所有软件产品与供应商都提供同等优良的服务。分析几种不同的服务器产品的最近历史可以发现,它们在存在的严重漏洞数量、供应商修复这些漏洞是否及时以及发布的补丁在随后测试过程中表现的适应性等方面存在着明显的差异。在选择部署何种Web服务器软件之前,应该研究这些差异,并考虑如果所在的组织采用了选择的软件,它在近几年将会如何运转。

2. 应用供应商发布的补丁

任何有责任的软件供应商必须定期发布安全更新。有时,这些补丁能够解决供应商自身在内部发现的问题;其他情况下,软件问题由一名独立研究员上报,但我们无法确定他是否保留了一些信息。其他漏洞因为被攻击者广泛利用,因而引起供应商的注意。但是,无论是上述哪一种情况,一旦供应商发布补丁,任何强大的逆向工程方法都能立即查明它所解决的问题所在,使得攻击者能够着手设计利用这个问题的攻击。因此,如果可行,应尽可能及时地应用安全补丁。

3. 实施安全强化

大多数Web服务器都拥有大量的配置选项,可控制在其中激活哪些功能,同时控制它们的运行状态。如果无用的功能(如默认ISAPI扩展)仍然被激活,那么只要攻击者在这项功能中发现新的漏洞,服务器就会受到严重的攻击威胁。用户应该查阅与所使用的软件有关的强化指南,同时还应考虑采用以下这些常用的强化步骤。

禁用任何不需要的内置功能,配置剩下的功能尽可能严格地运行,与商业需求保持一致。这包括删除映射的文件扩展名、Web服务器模块和数据库组件。可以使用IIS Lockdown等工具迅速完成这项任务。

可以对需要保留的许多功能与资源进行重命名,为防止攻击者利用它们实施另一层障碍。即使技术熟练的攻击者仍然能够发现重命名后的名称,但这种模糊处理可以阻止攻击者新手与自动化蠕虫。

在整个技术栈中应用最低权限原则。例如,应配置Web服务器进程使用最低权限的操作系统账户。还可以在UNIX系统上使用chrooted环境进一步限制任何攻击的影响范围。

4. 监控新的漏洞

应指派一名组织职员负责监控 Bugtraq与Full Disclosure等资源,查找与所使用的软件中新发现的漏洞有关的公告与讨论。还可以预订各种私人服务,由他们提供软件中已经发现但尚未公开披露的最新漏洞通知。通常,如果了解与某个漏洞有关的技术细节,就可以在供应商发布完整的补丁前,有效地修改这个漏洞。

5. 使用深层防御

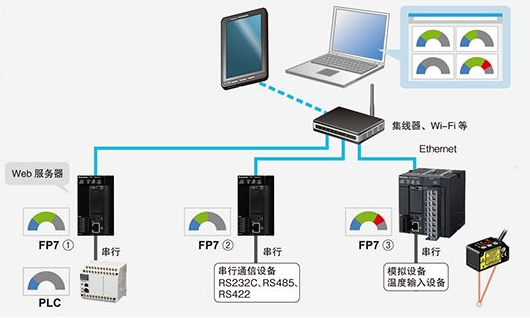

应该始终实施几层保护,减轻基础架构组件中的任何安全违反造成的影响。可以采取各种措施,将针对Web服务器的成功攻击的影响限制在局部范围内。即使Web服务器被完全攻破,这些措施也让用户有足够的时间防止任何严重的数据泄露。

可以限制Web服务器访问其他自治的应用程序组件。例如,应只允许应用程序使用的数据库账户INSERT访问用于保存审计日志的表;这意味着,即使攻击者攻破Web服务器,他也无法删除已经创建的任何日志记录。

可以对进出Web服务器的流量实施严格的网络级过滤。

可以使用一个入侵检测系统确定任何表明发生安全违反的反常网络活动。攻破Web服务器后,许多攻击者会立即尝试建立反向连接,侵入因特网,或者扫描DMZ网络中的其他主机。高效的入侵检测系统将实时通知这些事件,以便用户采取措施阻止黑客攻击。

原文地址:http://vm888.com/showinfo-17-40160-0.html

来源:东方联盟,欢迎分享(公众号:vm888Com)

- 01-092023年的四大网络风险以及如何应对

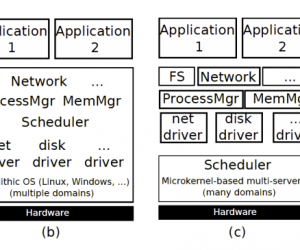

- 01-09操作系统/虚拟化安全知识域:攻击者模型

- 01-09操作系统/虚拟化安全知识域:操作系统及其设计在安全中的作用

- 01-092022年全球勒索赎金TOP 10

- 03-06俄乌冲突快讯:乌克兰网站被攻击数量超十倍

- 02-23开放式银行创新:开发人员与网络犯罪分子之间的竞赛

- 02-23数据泄露后信息会怎样?

- 02-23四个首创 冬奥网络安全“黑科技”面面观

- 01-11全球最受赞誉公司揭晓:苹果连续九年第一

- 12-09罗伯特·莫里斯:让黑客真正变黑

- 12-09谁闯入了中国网络?揭秘美国绝密黑客小组TA

- 12-09警示:iOS6 惊现“闪退”BUG

- 04-21中国产品数字护照体系加速建设

- 04-21上海口岸汽车出口突破50万辆

- 04-21外媒:微软囤货GPU以发展AI

- 04-21苹果手表MicroLED项目停滞持续波及供应链

- 04-21三部门:到2024年末IPv6活跃用户数达到8亿

粤公网安备 44060402001498号

粤公网安备 44060402001498号